آدرس در VLAN

برای متصل شدن به دستگاه اولین روش استفاده از کابل کنسول است. اما با توجه به اینکه هر لحظه نمی توان با در دست داشتن کابل کنسول و یک لپ تاپ به سراغ سوئیچ برویم باید دنبال روش ارتباط ریموت باشیم. برای هر ارتباط هم یک IP نیاز است. هر VLAN میتواند دو آدرس داشته باشد که یکی از آنها VLAN ID و دیگری VLAN Interface است. در بحث VLAN ها ID محدوده ی لایه 2 ایی را در بر میگیرد و interface مربوط به عملکرد در لایه 3 میباشد. یکی از دلایل تخصیص IP به یک VLAN ایجاد قابلیت ارتباط ریموت با دستگاه است. در تمام سوئیچ ها یک virtual interface یا پورت مجازی وجود دارد که آنرا SVI می نامیم. برای ایجاد SVI به سراغ کمک گرفتن از VLAN میرویم.

IP درسوئیچ لایه 2

در یک سوئیچ لایه 2 بر حسب تعداد VLAN میتوان IP تخصیص داد اما از تمام IP های اختصاص داده شده فقط یک IP برای مدیریت در اختیار خواهد گرفت. با توجه به اینکه کار اصلی سوئیچ های لایه 2 مدیریت سوئیچینگ است و نه مسیریابی (routing) در صورت تخصیص IP به VLAN دوم، VLAN interface قبلی shut خواهد شد زیرا، سوئیچ لایه 2 فقط یک IP برای ایجاد دسترسی مدیریت از راه دور سوئیچ نیاز دارد و تعداد بیشتر از یک IP برای مسیریابی (routing) استفاده دارد. برای استفاده از قابلیت چندین IP ایی باید سوئیچ لایه 3 ایی خریداری کنیم.

در صورتیکه در شبکه VLAN بندی شده ای قرار دارید، در حالت پیش فرض در صورت فعال سازی IP در VLAN 1 بعلت قرار گیری در VLAN هایی غیر از VLAN 1، نمیتوانید به سوئیچ Telnet بزنند. برای حل این مساله در شبکه های LAN به یک سوئیچ لایه 3 ایی برای inter-VLAN routing نیاز است.

روش های ارتباط ریموت با دستگاه

دو روش برای ارتباط ریموت به یک دستگاه وجود دارد. روش اول که روش نا امن است telnet نام دارد و روش دوم امن SSH است. پس از امکان دسترسی به آدرس مدیریتی ایجاد شده در VLAN1 میتوان برای ارتباط ریموت از برنامه های مختلفی مانند putty یا securecrt استفاده نمود.

پیش از اینکه کاربری به دستگاه متصل شود میتوان کاربر را ابتدا احرازهویت کرد و در صورت اطمینان از اعتبار کاربر اجازه اتصال و مرحله دوم احرازهویت را انجام داد. فرآیند کار telnet ارتباط بدون احراز هویت بروی خط است. telnet یک ارتباط نا امن است که بروی پورت TCP 23 کار میکند، در حالیکه در SSH فرآیند احراز هویت روی خط برای دو سیستم بوجود میآید.

در مقالات آینده در خصوص امنیت خط ارتباطی و مشکلات ناامنی خط صحبت خواهد شد.

Line VTY

در سوئیچ محیطی به نام line vty (virtual teletype port) وجود دارد که یک virtual Interface یا پورت مجازی است. محیط Line vty امکان 15ارتباط همزمان به ازای درگاه های قابل اتصال مانند اتصال کنسولی، ریموت و … را در یک لحظه ایجاد میکند. چگونگی ارتباطاتtelnet و ssh بروی line vty تنظیم میشود.

برای برقراری ارتباط ریموت از طریق telnet یا SSH ابتدا بایستی به خط ارتباطی (line) متصل شویم. مانند مراحل فرود هواپیما در فرودگاه است که در ابتدا بایستی یک باند آزاد برای فرود به هواپیما اختصاص داده شود.

الزام تنظیم کلمه عبور در دستگاه

تا زمانیکه بروی دستگاه password یا secret تنظیم نشده باشد نمیتوان حتی با وجود فرود در باند به دستگاه وصل شد! این اجبار فقط در سیسکو نیست، به عنوان مثال در سیستم عامل های مایکروسافتی در صورت عدم وجود نام کاربری و کلمه عبور امکان ارتباط ریموت به سیستم وجود ندارد.

احرازهویت مرکزی

سیسکو هم مانند مایکروسافت که عملیات احراز هویت را در سروری به نام Active Directory انجام میدهد ابزاری به نام ACS یا همان Access Control Server دارد. که زمانیکه تعداد ارتباط های ریموت زیاد شود به جای اینکه تعداد زیاد مراکز احراز هویت به صورت local داشته باشیم، میتوان مانند AD یک مرکز احراز هویت و کنترل راه اندازی کنیم. ابزار ACS در محدوده کار خود میتواند از سرویس واسط RADUIS برای احرازهویت استفاده کند.

راه اندازی telnet

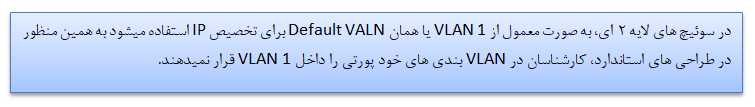

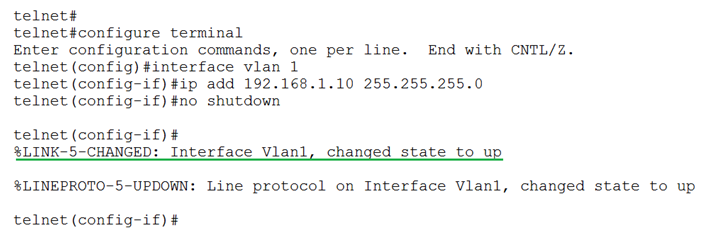

IP دادن به Default VLAN

تخصیص IP به VLAN همان SVI یا Switch Virtual Interface است.

علت زدن دستورno shutdown به این خاطر است که پورت های لایه VLAN ها به صورت پیش فرض shutdown است.

احرازهویت خط

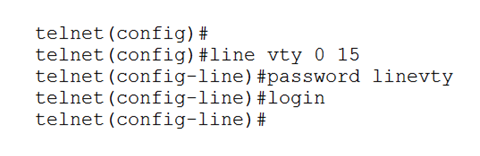

حال بایستی بروی خطوط VTY نیز کلمه عبور قرار دهیم. انتخاب Line VTY ها به منظور تنظیم Password روی آن است. (باید توجه داشت که این کلمه عبور با کلمه عبور Password و یا secure ست شده قبلی متفاوت است. این password مربوط به امن کردن Line است.)

میتوان با دستور line VTY 0 15 هر 16 خط را با هم انتخاب و مدیریت کرد، اما باید توجه داشت که امکان تنظیم خطوط به صورت جداگانه نیز وجود دارد.

نکته: معمولا خطوط 0 تا 4 برای کاربران با دسترسی بالاتر استفاده میشود.

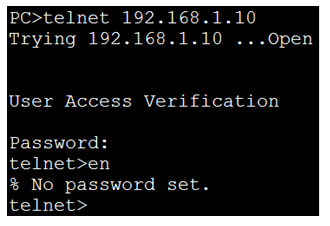

در این حالت امکان برقراری telnet بوجود آمده اما مشکلی وجود دارد که در تصویر زیر مشاهده میکنید

این مشکل همان مشکلی است که در بالا نیز به آن اشاره شد: امکان برقراری امکان ارتباط از راه دور بدون تنظیم بودن password یا secret وجود ندارد.

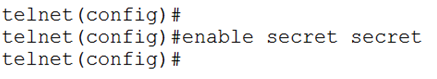

برای از بین بردن این مشکل کافیست که secret روی سوئیچ فعال شود

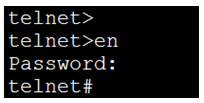

سپس مشکل از بین خواهد رفت

تعیین سطح دسترسی

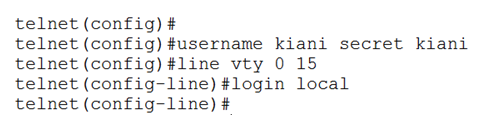

می توانیم مقداری level احراز هویت را بالاتر ببریم. میخواهیم احراز هویتمان با پرسیدن username و password باشد. به این خاطر که بتوانیم به کاربران privilege level خودشان را که مربوط به سطح دسترسیشان است بدهیم. با تعیین کاربر میتوان برای کاربر محدوده کاری خاصی را مشخص نمود که بعنوان مثال در کدام قسمت های بتواند کار کنند و به کدام قسمت ها دسترسی نداشته باشد. برای انجام اینکار به روش زیر اقدام میکنیم

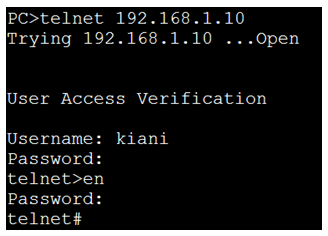

در این حالت قبل از خواستن کلمه عبور از شما نام کاربری خواسته میشود و با توجه به سطح دسترسیتان به محیط مربوطه هدایت میشوید

همانگونه که در تصویر بالا هم مشاهده میکنیم قبل از کلمه عبور، نام کاربری میخواهد و با توجه به اینکه پایین ترین سطح دسترسی را دارد به محیط user میبرد، هرچند در ادامه اگر کاربری کلمه عبور داشته باشد می تواند به محیط های با دسترسی بالاتر نیز برود. هنگامی که دستور login local را وارد میکنیم به دستگاه مشخص میکنیم که با پسورد خط کاری نداشته باشد و از دیتابیس داخلی دستگاه برای احرازهویت استفاده کند.

نکته: telnet در ویندوز ابزاری است که بایستی نصب شود در غیر اینصورت قابل اتصال از ویندوز به سوئیچ نمیتوان وصل شد.

نکته: زمانی که با استفاده از دستور service password-encryption پسوردی را کد گذاری یا هش کردیم دیگر آن پسورد قابل مشاهده نیست. در صورتیکه پسورد را از یاد ببریم باید با استفاده از no password کلا پسورد را از بین برده و پسورد دیگری را ست کنیم.

چگونگی ارتباط ریموت به دستگاه یا از دستگاه

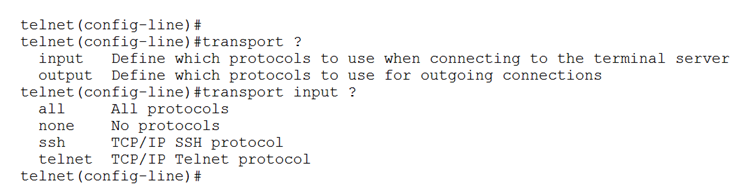

با استفاده از دستور transport میتوان مشخص نمود چه ارتباطی (all-none-ssh-telnet) و در چه جهتی (input-output) اجازه برقراری دارد.

به عنوان مثال می توانیم مشخص کنیم بروی دستگاه فقط اجازه ارتباط SSH وجود داشته باشد. برای این کار از دستور (config-line) #transport input ssh استفاده کنیم. در این حالت دیگر امکان برقراری ارتباط telnet وجود نخواهد داشت. با توجه به اینکه از روی دستگاه می توان به دستگاه های دیگر متصل شد می توانیم نوع ارتباط output را نیز مشخص کنیم. اگر گزینه none را انتخاب کنیم دیگر نمیتوانیم به دستگاه هیچ گونه remoteی بزنیم و باید از کابل کنسول برای راه اندازی مجدد ترافیک ترمینال کمک بگیریم.

نکته: با کمک این گزینه میتوان متوجه شد که دستگاه ما SSH را پشتیبانی میکند یا خیر. اگر SSH را پشتیبانی نکند گزینه SSH برای انتخاب وجود نخواهد داشت. البته این مورد در خصوص دستگاه های قدیمی کاربرد دارد.