به گزارش سایت مرکز مدیریت راهبردی افتا در روز جمعه مورخ 14 آبانماه 1400، چندین آسیبپذیری در محصولات سیسکو امکان حمله DoS، ورود با نام کاربری پیشفرض، دسترسی به رابط کاربری و … را برای مهاجم فراهم میکند.

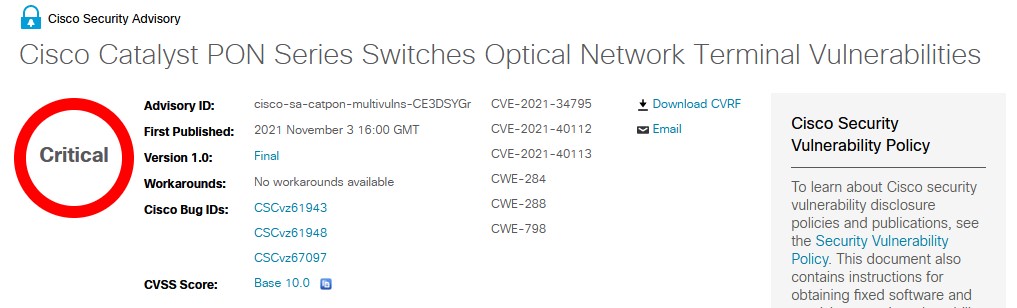

CVE-2021-34795 Detail – CVSS :10 (Critical)

CVE-2021-40112 Detail – CVSS:10 (Critical)

CVE-2021-40113 Detail – CVSS:10 (Critical)

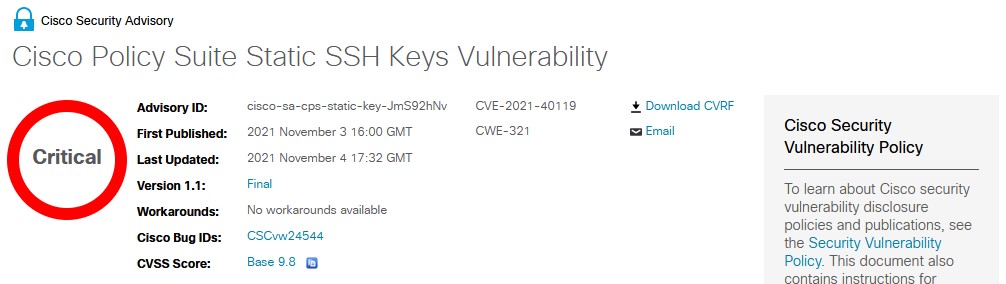

CVE-2021-40119 Detail – CVSS:9.8 (Critical)

CVE-2021-34739 Detail – CVSS:8.1 (High)

CVE-2021-34741 Detail – CVSS:7.5 (High)

مرکز مدیریت راهبردی افتا، لینک های زیر را جهت بررسی اطلاعات بیشتر ارائه کرده است.

Cisco Catalyst PON Series Switches Optical Network Terminal Vulnerabilities

Cisco Policy Suite Static SSH Keys Vulnerability

CVE-2021-34795 Detail

آسیب پذیری های متعددی در رابط مدیریت بر مبنای وب (web-based management interface) در سوئیچ های Catalyst Passive Optical Network (PON) سری Optical Network Terminal (ONT) میتواند به محاجم ریموت احرازهویت نشده اجازه دهد تا اقداماتی مانند موارد زیر را انجام دهد:

• لاگین کردن با اعتبار پیش فرض (default credential) در صورت فعال بودن Telnet

• انجام command injection

• تغییر تنظیمات

CVE-2021-40112 Detail

آسیب پذیری های متعددی در رابط مدیریت بر مبنای وب (web-based management interface) در سوئیچ های Catalyst Passive Optical Network (PON) سری Optical Network Terminal (ONT) میتواند به محاجم ریموت احرازهویت نشده اجازه دهد تا اقداماتی مانند موارد زیر را انجام دهد:

• لاگین کردن با اعتبار پیش فرض (default credential) در صورت فعال بودن Telnet

• انجام command injection

• تغییر تنظیمات

CVE-2021-40113 Detail

آسیب پذیری های متعددی در رابط مدیریت بر مبنای وب (web-based management interface) در سوئیچ های Catalyst Passive Optical Network (PON) سری Optical Network Terminal (ONT) میتواند به محاجم ریموت احرازهویت نشده اجازه دهد تا اقداماتی مانند موارد زیر را انجام دهد:

• لاگین کردن با اعتبار پیش فرض (default credential) در صورت فعال بودن Telnet

• انجام command injection

• تغییر تنظیمات

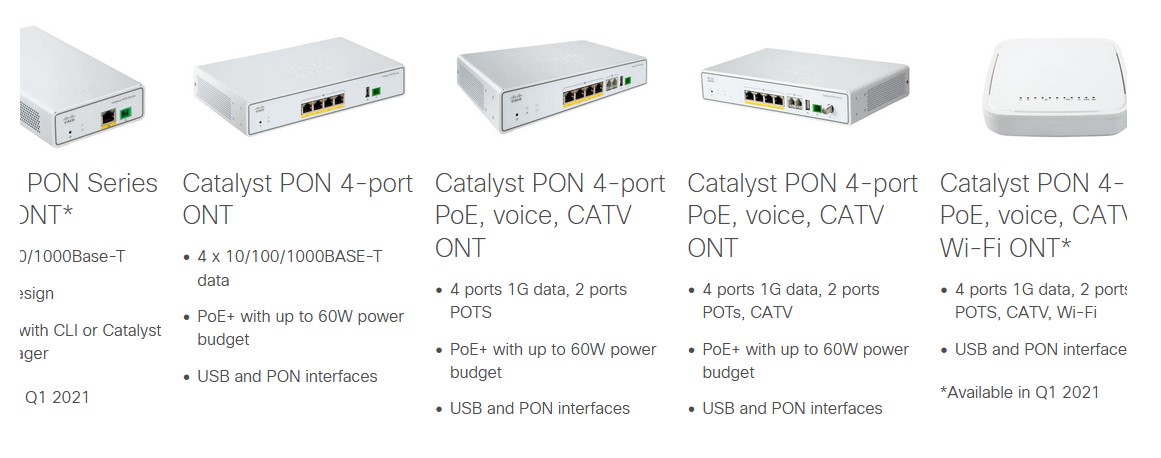

دستگاه های تحت تاثیر آسیبپذیری بالا

محصولات آسیبپذیر

این آسیبپذیری ها بروی محصولات زیر را تحت تاثیر قرار میدهد:

• Catalyst PON Switch CGP-ONT-1P

• Catalyst PON Switch CGP-ONT-4P

• Catalyst PON Switch CGP-ONT-4PV

• Catalyst PON Switch CGP-ONT-4PVC

• Catalyst PON Switch CGP-ONT-4TVCW

برای بررسی بیشتر که کدام IOS های سیسکو این آسیبپذیری را دارند میتواند به قسمت Fixed Software سایت سیسکو بروید.

نکته: به صورت پیش فرض، سوئیچ های ONT از سری Cisco Catalyst PON فقط بروی ارتباط LAN قابل دسترسی است، به همین علت این آسیبپذیری ها فقط از داخل شبکه LAN قابل سوء استفاده هستند مگر اینکه ارتباط Remote Web Management فعال شده باشد.

محصولاتی که تایید شده آسیبپذیر نیستند

سیسکو تایید کرده است که این آسیبپذیری ها بروی محصولات زیر تاثیر نمیگذارد:

• Catalyst PON Switch CGP-OLT-8T

• Catalyst PON Switch CGP-OLT-16T

CVE-2021-40119 Detail

این آسیب پذیری در حال حاضر در حال بررسی های بیشتر است و تمام اطلاعات در این خصوص در دسترس نیست. لطفا برای بدست آوردن اطلاعات تکمیلی این صفحه مجدد چک شود.

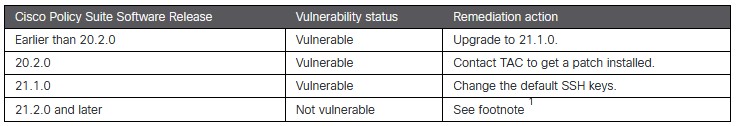

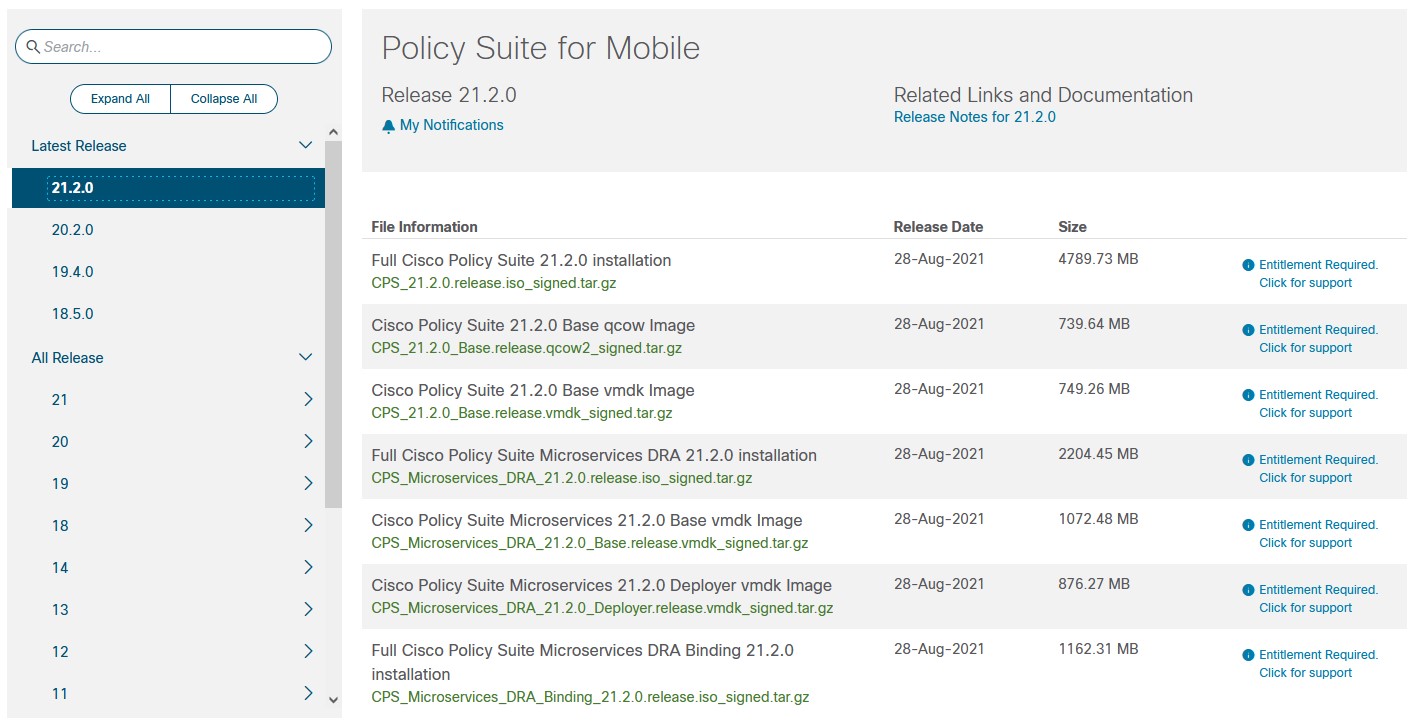

یک آسیبپذیری در مکانیزم احرازهویت SSH مبتنی بر کلید (Key-Based SSH) از Cisco Policy Suite میتواند به یک مهاجم ریموت احرازهویت نشده اجازه دهد تا به عنوان کاربر root وارد سیستم شود. این آسیبپذیری به دلیل استفاده مجدد از کلیدهای SSH ثابت در تمام دستگاه ها ایجاد میشود. مهاجم میتواند با استخراج کلید از دستگاه در اختیار خود میتواند از این آسیبپذیری استفاه کند.

این آسیبپذیری بروی Cisco Policy Suite تاثیر میگذارد.

سیسکو بروزرسانی هایی را منتشر کرده است که این آسیبپذیری را برطرف میکند. هیچ راهحلی برای رفع این آسیبپذیری وجود ندارد!

CVE-2021-34739 Detail

یک آسیبپذیری در رابط مدیریت مبتنی بر وب در سری سوئیچ های کسب و کار کوچک سیسکو میتواند به مهاجم ریموت احرازهویت نشده اجازه میدهد که اعتبار session یک کاربر معتبر را مجدد استفاده کرده و دسترسی احرازهویت نشده به رابط مدیریت مبتنی بر وب دستگاه پیدا کند. این آسیبپذیری به دلیل انقضای ناکافی اعتبارهای session است. مهاجم میتواند از این آسیبپذیری با انجام یک حمله man-in-the-middle علیه دستگاه آسیبدیده برای رهگیری اعتبارهای session های معتبر و استفاده مجدد از آن اعتبارها برای همان دستگاه در زمان دیگر استفاده کند.

CVE-2021-34741 Detail

این آسیب پذیری در حال حاضر در حال بررسی های بیشتر است و تمام اطلاعات در این خصوص در دسترس نیست. لطفا برای بدست آوردن اطلاعات تکمیلی این صفحه مجدد چک شود.

یک آسیبپذیری در الگورتیم اسکن ایمیل از نرمافزار Cisco AsyncOS در Cisco Email Security Appliance (ESA) میتواند به مهاجم ریموت احرازهویت نشده اجازه اجرای حمله DoS بر علیه دستگاه آسیبدیده را بدهد.

این آسیبپذیری به دلیل اعتبارسنجی ناکافی ورودی ایمیل های دریافتی است. مهاجم میتواند با ارسال یک ایمیل ساختگی از طریق Cisco ESA از این آسیبپذیری استفاده کند. یک اکسپلویت (استخراج) موفق میتواند به مهاجم اجازه دهد تا تمام منابع CPU موجود در دستگاه آسیبدیده را برای مدت زمانی طولانی استفاده و تمام کند و از پردازش ایمیل های دیگر جلوگیری کند و به نوعی وضعیتی مانند حمله DoS را ایجاد کند.