امنیت در شبکههای کامپیوتری شامل کنترل و حفاظت از اطلاعات، حفاظت در برابر آسیبهای نرمافزاری و سختافزاری، جلوگیری از اختلال در سرویسها و … در برابر حملهها و آسیبرسانیها است.

آسیبپذیری

یک آسیبپذیری، میتواند حساسیت یا نقص یک سامانه باشد که زمینه را برای حمله و سوء استفاده از این نقص فراهم میکند.

حملهها

برای نگهداری و بالابردن امنیت، شناخت گونه حملهها بسیار مهم است. از انواع حملهها میتوان به مواردی اشاره کرد:

- Backdoor

- Denial-of-service (اختلال یا محرومسازی در سرویس دهی)

- Direct-access (دسترسیهای مستقیم غیرمجاز)

- شنود

- جعل

- فیشینگ

- مهندسی اجتماعی

- …

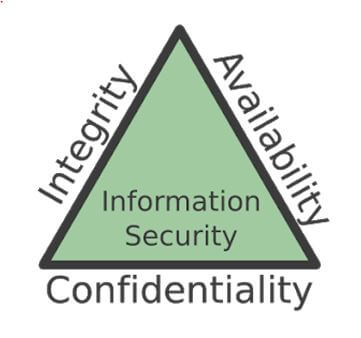

امنیت مجموعه بزرگی است که از Confidentiality – Integrity – Availability (CIA) تشکیل شده است.

در دوره CCNP Switch به مباحث امنیت در سوئیچ یا همان امنیت در لایه 2 پرداخته میشود. در این مورد attack های لایه 2 و روش های جلوگیری از آن بحث خواهد شد.

DHCP Spoofing Attack

اختلال در سرویس دهی DHCP برای هر سازمانی میتواند دردسر ساز باشد. به علت broadcast بودن درخواست DHCP، هر سرویس دهنده ایی که در شبکه، broadcast درخواست را سریعتر دریافت کند به سریعتر به کاربر IP تخصیص میدهد.

سرویس DHCP جعلی با جایگزین شدن DHCP اصلی میتواند با دادن اطلاعات غلط باعث اختلال در کارکرد end-userها شود و یا با هدایت ترافیک به سمت مقصدی خاص، اقدام به بررسی اطلاعات تبادل شده در سطح شبکه بپردازد. هدایت ترافیک میتواند به صورت تغییر آدرس gateway به سروری که نقش man in middle را بازی میکند برای capture کردن ترافیک داخل شبکه باشد، یا تغییر آدرس سرور DNS است که برای هدایت به یک آدرس خاص (مانند صفحه جعلی ورود به دسترسی اینترنتی حساب بانکی) و سرقت نام کاربری و کلمه عبور باشد.

به دلیل اینکه ترافیک درخواست IP به فایروال نمی رسد، برای مهار این حمله نمیتوان کاری در فایروال انجام داد و هر تنظیمی مدنظر است بایستی در سوئیچ access اعمال شود.

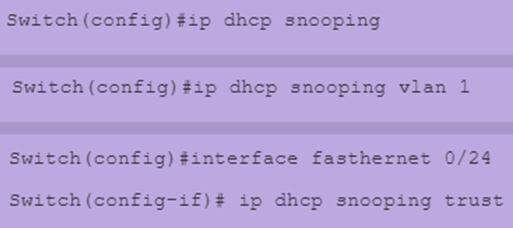

متد جلوگیری از DHCP Spoofing attack، DHCP Snooping است. DHCP snooping یک متد امنیتی است که مانند یک فایروال بین کاربران غیرقابل اعتماد و سرور(های)قابل اعتماد DHCP قرار می گیرد.

در این متد بروی سوئیچ همه پورتها غیر از پورتی که باید از سرور اختصاص دهنده IP به کاربران آدرس بدهد (که دستی trust میشود) untrust میشوند. برای دریافت IP توسط کاربر، بسته های (Discovery-Offer-Request-Accept) بین سرور و کاربر رد و بدل میشود. پورتهایی که untrust میشوند حق ارسال بسته های offer را ندراند. اگر از روی پورت untrust ایی بسته های offer دریافت شود پورتش به حالت error disable میرود.

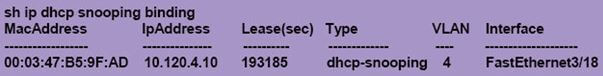

با توجه به درخواست کاربر و جوابی که از سمت DHCP داده میشود، سوئیچ از روی بسته های DHCP با فعال کردن DHCP Snooping جدولی را درست میکند که شامل پورت-VLAN-MACو IP است.

این جدول برای جلوگیری از attack های دیگر نیز مورد استفاده قرار می گیرد. اگر DHCP در شبکه وجود نداشته باشد، سخت میتوان جلوی برخی از attack ها را گرفت.

برخی از کارهایی که میتوان از طریق ویژگی DHCP snooping انجام داد:

- فیلتر کردن پیغامهای نامعتبر DHCP از کاربران غیرقابل اعتماد

- محدود کردن ترافیک DHCP بروی پورتها

- ساخت و نگهداری دیتابیس IP و MAC

- استفاده از دیتابیس ساخته شده به منظور ارزش گذاری درخواستها

- استفاده متدهای دیگر امنیت مانند DAI از دیتابیس گردآوری شده

برای فعال کردن snooping از دستور ip dhcp snooping استفاده میکنیم.

DHCP Starvation (قطحی dhcp)

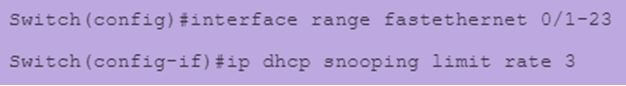

مهاجم با MAC های مختلف تمام IP ها را رزرو میکند. به همین خاطر برای کاربر اصلی IP وجود ندارد. برای مقابله با این حمله میتوان بروی پورت سوئیچ، ماکزیموم میزان درخواست IP را تنظیم کنیم. به این صورت که مشخص کنیم در ثانیه حق ندارد بیشتر از 3 پکت درخواست DHCP ارسال کند. در صورتیکه از پورتی درخواستهای زیادی برای DHCP ارسال شود پورت به حالت غیرفعال یا همان error disable میرود. پیش فرض این روش 3 در خواست در ثانیه از یک پورت است. پیش از فعال کردن میزان درخواست، بایستی dhcp snooping بروی پورت فعال باشد.

روش دیگری که میتواند کمک کند تا تاحدی بتوان جلوی حمله DHCP starvations گرفته شود portsecurity است.

باید توجه کرد بعضا یک متد امنیتی کاملا نمیتوانند جلوی یک حمله را بگیرد و بایستی برای جلوگیری از برخی حملهها از چندین روش استفاده نمود تا ضعف های همدیگر را پوشش دهند. به عنوان مثال در port security که با آدرس MAC کار میکند مهاجم میتواند MAC مجاز را بروی سیستم خود تنظیم کند و از متد امنیتی port security عبور کند.

IP Spoofing Attack

بسیاری از فایروالها فقط به IP های مشخص اجازه فعالیت در یک رنج یا یک شبکه را میدهند. در این نوع حمله، مهاجم با استفاده از تکنیکهایی، از IP آدرسهایی که مجاز هستند برای پیش برد فعالیت مخربشان استفاده میکنند.

در کل به attack هایی که IP جعل میشود IP spoofing گفته میشود. برای تشخیص اینکه source جعلی است یا نه از جدول DHCP Snooping استفاده میشود. با توجه به آن جدول میتوان تشخیص داد که IP بروی پورت باید چه باشد و در صورت تغییر داده شدن متوجه spoof می شویم.

Smurf attack

با source جعل شده به مقصد broadcast ترافیک ارسال شود.

DOS attack

در این روش از یک سیستم میزان بالایی ترافیک به سمت هدف ارسال میشود تا سیستم یا کامپیوتر مورد حمله، به دلیل پر شدن پهنای باند، یا حداکثر شدن پردازش از کار بیافتد.

برای جلوگیری از DOC attack در زیرساخت اینترنت کشور، زمانی که حجم زیادی از ترافیک به سمت کاربری در ایران ارسال شود، قبل از ورود ترافیک به داخل کشور، ترافیک با استفاده از تکنیک black hole مسدود میشود. (با برنامه ایی به نام hping3 میتوان هر نوع داده ایی که بخواهیم به سمت مقصد با حجم بالا برای از کار انداختن کاربر انجام داد)

برای این attack با source یک آدرس دیگر (source spoofing) به مقصد حمله میشود.

ARP Spoofing (Poisoning) Attack

در این نوع حمله، سیستم مهاجم شروع به ارسال ARP های جعلی در شبکه میکند. به اینصورت که اگر دنبال IP مفروض می گردید MAC آن BBBB-BBBB-BBBB است. به همین علت زمانی که کاربری با سیستم مقصد کار داشته باشد، ترافیکش ابتدا به دست سیستم مهاجم می رسد و پس از آن سیستم مهاجم ترافیک را به سیستم مقصد پاس میدهد. در این حالت سیستم مهاجم تمام ترافیک منتهی به مقصد را میتواند شنود کند.

روش جلوگیری از این حمله، dynamic ARP inspection یا همان DAI است.