در مطلب امنیت در شبکههای امنیتی (قسمت اول) در خصوص امنیت و انواع تهدیدها آشنا شدیم. در این قسمت میخواهیم به بررسی برخی از حملههای لایه2 بپردازیم.

Man in the middle

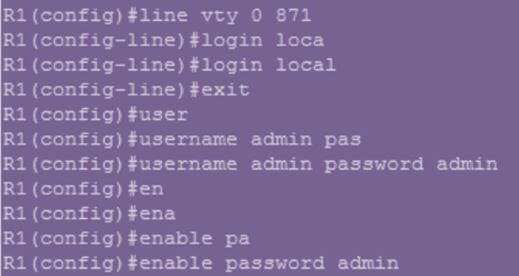

میخواهیم به سیستمی که میخواهد به سوئیچ یا روتری به صورت telnet متصل شود man in the middle attack بزنیم. برای شروع، ابتدا تنظیمات دستگاه را برای ارتباط ریموت انجام میدهیم.

برای حمله man in the middle از سیستمی Linux base به نام Kali استفاده میکنیم. این نسخه لینوکس مجموعه مفصلی از نرم افزارهای برای attack را دارد. (توصیه میشود این سرور را به صورت مجازی استفاده کنید و پس از اتمام کارتان آنرا خاموش کنید.)

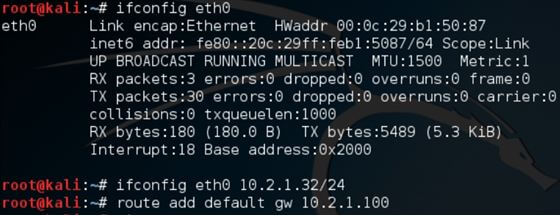

انجام تنظیم IP بروی سرور Kali. برای این کار هم میتوان به صورت command و ویزارد انجام داد.

برای حمله از نرم افزار Ettercap استفاده میکنیم. برنامه را با دستور زیر اجرا میکنیم.

![]()

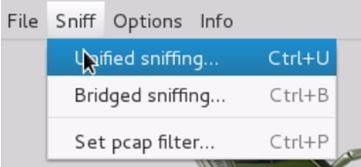

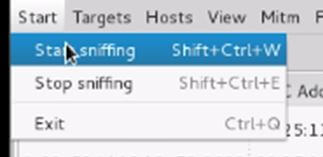

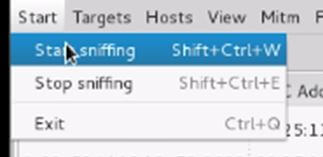

برای شروع حمله مراحل را طبق تصاویر زیر انجام میدهیم. از منو Unified sniffing را انتخاب کنید.

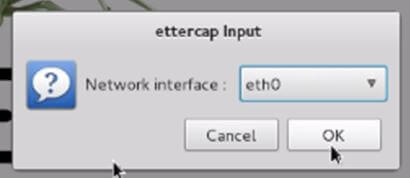

گوش کردن شبکه را بروی interface eth0 انجام بده

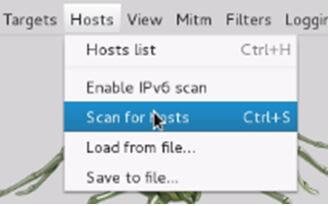

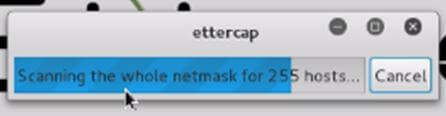

برای اینکه برنامه بداند برای چه هاست هایی sniff و arp poisoning کند رنج شبکه مورد نظرمان را اسکن میکنیم.

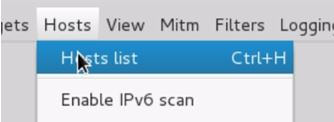

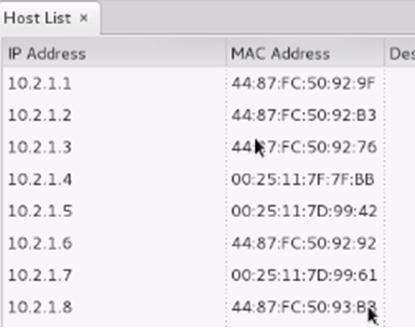

برای دیدن لیست host های بدست آمده به قسمت Hosts List میرویم

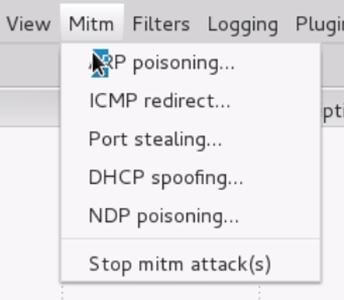

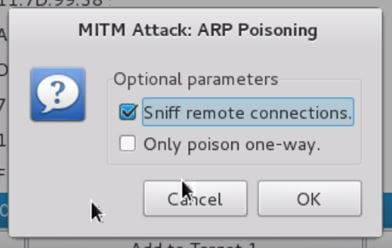

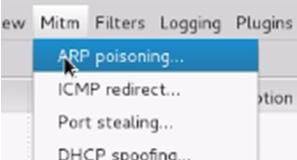

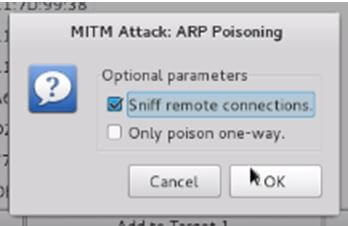

پس از مشخص کردن host مورد نظر برای انجام attack به سراغ man in the middle attack (Mitm) میرویم. در این قسمت attack های مختلفی که این نرم افزار قادر به انجام آن است را نمایش میدهد. سپس arp poisoning را انتخاب میکنیم. مشخص میکنیم که sniff هم انجام شود.

پس از آن sniffing را start میکنیم.

میتوان مشخص نمود که session ها نیز نمایش داده شود.

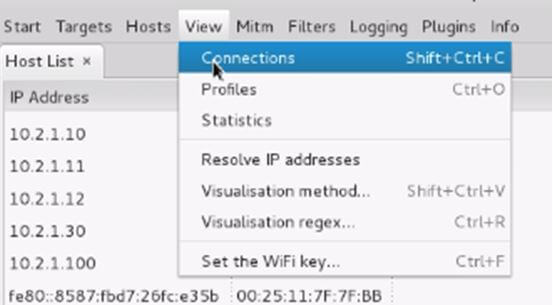

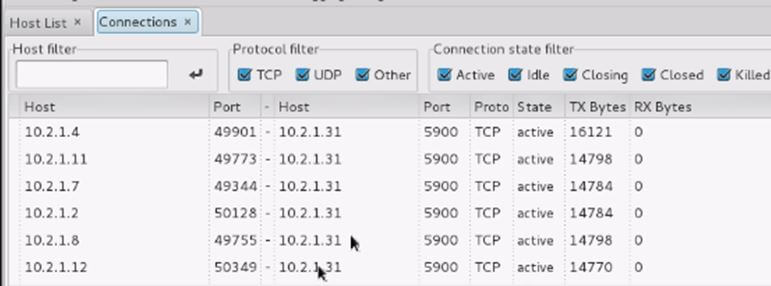

از قسمت View گزینه Connections را انتخاب میکنیم تا ارتباطات فعال نمایش داده شود.

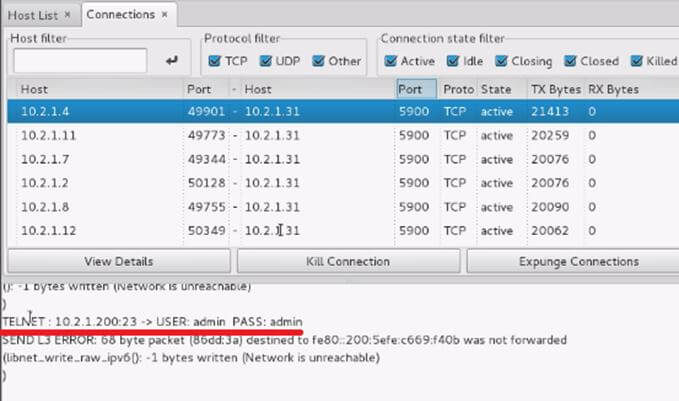

پس از انجام این مقدمات، سیستمی میخواهد به روتر ارتباط telnet بزند. بروی ارتباط کلیک میکنیم تا ارتباط نمایش داده شود. آدرس روتر 10.2.1.200 تنظیم شده است و سیستم کاربر میخواهد ارتباط telnet را برقرار کند.

حتی میتوان ترافیک ارتباط را نیز مشاهده نمود. یعنی میتوان در لحظه مشاهده کرد کارشناس در حال انجام چه کاری بروی دستگاه مقصد است.

این نرم افزارها در حال حاضر قادر به هایجک (در معنای لغوی به معنای هواپیما ربایی) کردن SSH v2 نیز هستند. برای اینکار، سرور مهاجم به جای سیستم کاربر با مقصد رد و بدل کلید را انجام میدهد. زمانی که برای کاربر تایید کلید ارسال میشود و چون کاربر کلید را حفظ نیست با yes کردن سوال با دست خود باعث hijack شدن ارتباط میشود.

ARP Poisoning

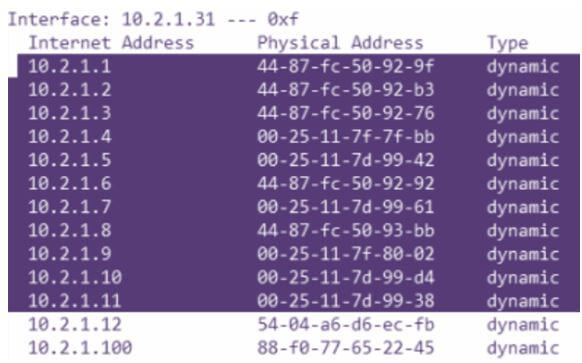

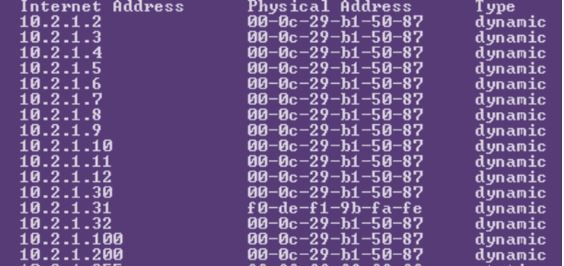

پیش از آغاز حمله، MAC های موجود را بررسی میکنیم. نتیجه به صورت زیر است.

همانطور که مشاهده میشود این آدرس ها منحصر به فرد و برای هر IP متفاوت است. سپس اسکن کل host ها را انجام میدهیم. سپس به سراغ arp poisoning میرویم.

پس از انجام حمله، به بررسی MAC ها می پردازیم. نتیجه داشتن MAC های یکسان برای بسیاری از IPها داخل شبکه است.

DOS

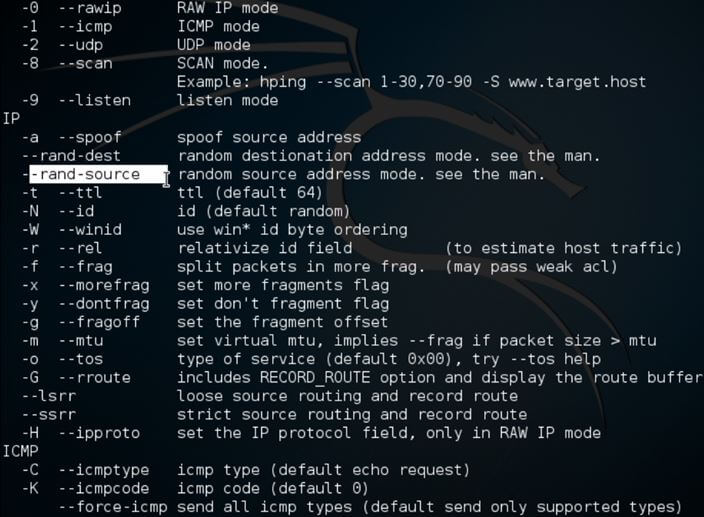

برنامه دیگری به نام hping3 برای attack زدن وجود دارد که هر طوری که بخواهید برایتان پکت درست میکند. به عنوان مثال بگویم بروی random source، spoof را انجام بده.

![]()

یا با دستور زیر به مقصد مشخص شده با source های مختلف بروی پورت 80 ترافیک ارسال میکند.

![]()