استاندارد 802.1X (Dot1x) که توسط سازمان IEEE ارائه شده، به منظور برقراری امنیت در لایه2 شبکه میباشد. این استاندارد با بکارگیری قابلیت access control و authentication یا احرازهویت، از دسترسیهای غیرمجاز به شبکه جلوگیری میکند.

از روشهای ایمنسازی شبکه، انجام اقدامات لازم در لایه2 شبکه است. پیشتر در خصوص port security در این لایه صحبت کردیم. روش کار به این صورت بود که MAC به صورت static و یا sticky (اولین MAC ارسال کننده ترافیک) بروی پورت تنظیم می شد. اگر نفر دیگری به پورت متصل می شد بر اساس این که violation چه چیزی تنظیم شده است (shutdown – restrict – protect) اجازه کار به سیستم غیرمجاز داده نمیشد.

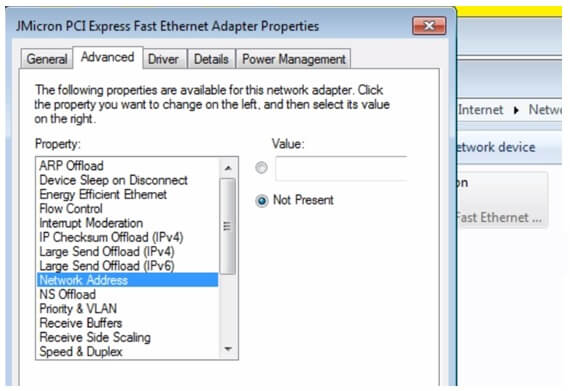

این روش یکسری ضعف دارد. اگر MAC سیستمی که مجوز عبور دارد، بروی سیستم غیرمجاز تنظیم شود، اجازه عبور ترافیک به این سیستم داده میشود. برای تغییر MAC کافی است به مسیر زیر بروید

از دیگر مشکلات این روش، جابجاییهایی کاربرانی که از وسایلی مانند لپتاپ استفاده میکنند، یا جابجاییهای درون سازمانی است. در این حالت، کارشناسان بایستی مدام، در حال تغییر آدرسهای فیزیکی بروی پورتهای سوئیچهای لایه اکسس خود باشند.

برای امنیت در لایه2 یکسری متدهای قوی تر وجود دارند.

Port base Authentication

در این روش به ازای پورتی که متصل شده است احراز هویت انجام شود. زمانی که سیستمی به پورتی از سوئیچ متصل میشود، سوئیچ credential (مبنای احراز هویت) سیستم را سوال میکند. یکی از این مبناها میتواند username-password باشد. با توجه به این که در تعداد بالا credentialها برای مدیریت سریعتر و بهینهترشان، وجود یک سرور مرکزی مورد نیاز است، در این حالت نیز یک سیستم مرکزی به نام AAA server قرار داده میشود که 3 کار انجام میدهد:

- احراز هویت

- تعیین سطح دسترسی

- حسابرسی.

ارتباط با AAA server از طریق دو پروتکل انجام میشود:

- RADIUS (Remote Access Dial-in Service)

- TACACS+(Cisco)

علت وجود این دو پروتکل به علت مهم بودن این اطلاعات است که بایستی مدیریت و امن شود. این دو پروتکل تفاوتهایی دارند:

RADIUS استاندارد و TACACS پروتکل سیسکو است – RADIUS با TCPو TACACS با UDP کار میکند – RADIUS فقط password را رمزنگاری میکند، TACACS کل بسته را رمزنگاری میکند.

در پروتکل dot1x پروتکلی که اطلاعات username/password ها را رمزنگاری کرده و به سوئیچ می رساند EAP (Extensible Authentication Protocol) نام دارد که نمونه های مختلفی مانند EAP TLS، NTNT و … .

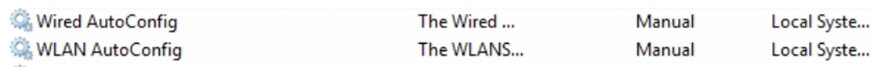

برای راهاندازی این ویژگی در سیستم عامل های مایکروسافت بایستی سرویس زیر که برای wire و wireless هستند فعال شود.

پس از راهاندازی این سرویس و disable – enable کردن کارت شبکه، Authentication tab به تنظیمات کارت شبکه اضافه میشود.

برای dot1x نمیتوان از TACACS استفاده نمود، TACACSیکسری محدودیت هایی دارد که یکی از آنها کار با پروتکل dot1x است.

به AAA سروری که با RADIUS کار میکند RADIUS سرور نیز گفته میشود.

نمونه های AAA serverها

- Cisco Secure ACS

- Cisco ISE

- MPS

- Free RADIUS

انجام تنظیمات

برای فعال کردن dot1x از دستورات زیر استفاده میکنیم.

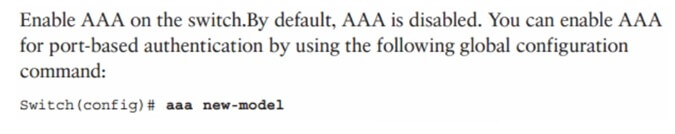

برای برقراری ارتباط سوئیچ با AAA server است. اگر این دستور زده نشود هیچ دستور دیگر AAA کار نخواهد کرد.

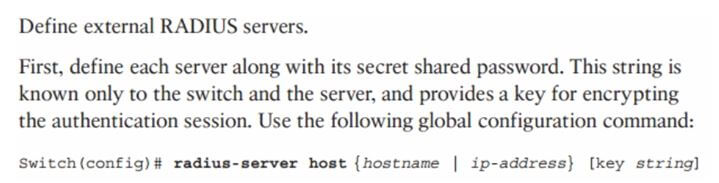

سپس به تعریف سرور میپردازیم

بروی سرور نیز بایستی کلاینت مشخص شود. سرور و کلاینت بین همدیگر یک کلید مشترک تعریف میکنند تا سوئیچ تقلبی خود را به عنوان سوئیچ معرفی نکند.

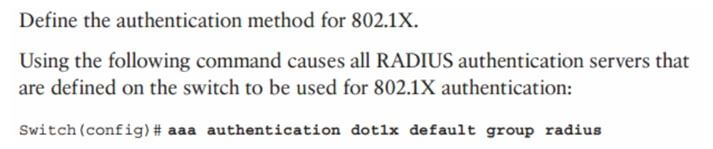

در مرحله بعدی برای سرور مشخص میکنیم که برای احراز هویت در dot1x از هر interface ایی (default) که آمد برای گروه radius بفرست. گروه RADIUS تعریف میشود.

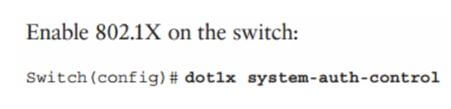

سپس dot1x را بروی سوئیچ فعال میکنیم

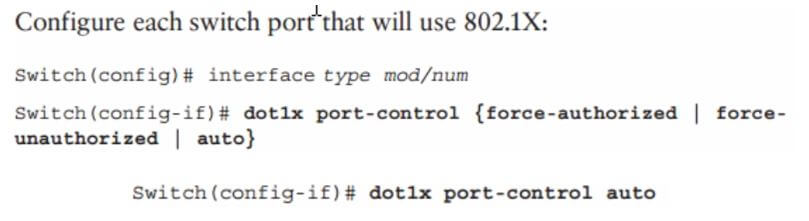

و در مرحه آخر بروی interface ایی که میخواهیم پورت را کنترل کند دستور کنترل را وارد میکنیم.

دستور force-authorized بروی interface، وضعیت پورت را به صورت authorized تنظیم میکند و اجازه عبور ترافیک بدون احرازهویت را میدهد. ازکاربردهای این دستور، برای مواقعی است که شبکه در حال کار کردن است و میخواهیم بدون اعمال قطعی به کاربران تنظیمات Dot1X را راهاندازی کنیم. برعکس، دستور force-unauthorized وضعیت پورت را unauthorized تنظیم کرده و اجازه عبور ترافیک را نمیدهد.

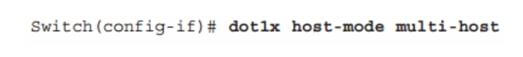

در صورتیکه بخواهیم بروی یک پورت، اجازه ورود چندین کاربر را بدهیم، از دستور زیر استفاده میکنیم. این روش، انعطاف شبکه را در جابجاییهایی درون واحد بدون نیاز به هماهنگی با واحد فنآوری اطلاعات بالا میبرد.

روشهای جایگزین user-pass

به طور کلی احراز هویت در حال خارج شدن از قالب user/pass است. استفاده از user-pass به دلیل قابل حدس بودنشان، سخت بودن کار برای کاربر به دلیل زیاد شدن کلمههای عبور، در حال منسوخ شدن هستند. از روشهای جایگزین میتوان به استفاده از:

- به عنوان مثال finger print یا face ID که بروی گوشیهای هوشمند استفاده میشود.

- استفاده از رمزهای یکبار مصرف

- ورود دو مرحله مانند استفاده از موارد بایومتریک (finger print – face ID – …) بعلاوه ارسال پیامک تایید در مرحله دوم ورود.

- اسکن قرنیه

- smart cardها

- توکن ها

- گواهینامهها یا certificate ها. این گواهی ها مانند ارائه کارت ملی در بانک برای برداشت پول از حساب است. میتوان با digital certificate، احرازهویت dot1x را راهاندازی نمود. حال اگر certificate یک سیستمی بروی سیستم دیگر قرار بگیرد کار نمیکند، چون نمیتوان با در اختیار داشتن کارت ملی شخص دیگری از حسابش پول خارج کرد.

روشهای جدید پرداخت

از موارد جدید در روشهای پرداخت، سیستمهایی به نام MVNO است. روش کار این سیستم که اپراتورهای مجازی هستند، به این صورت است که برای پرداختهای پایانههای POS که اطلاعات کارت بانکی به گوشی داده میشود و از طریق ارتباط NFS با دستگاه POS پس از زدن کلمه عبور بروی گوشی پرداخت انجام میشود. یعنی احراز هویت در چند مرحله انجام میشود. در مرحله اول بایستی کارت در گوشی ثبت شود، در مرحله بعدی باید گوشی در دسترس باشد، در مرحله بعدی، باید کلمه عبور گوشی وجود داشته باشد و در مرحله آخر باید کلمه عبور بانکی در گوشی برای تایید نهایی پرداخت ثبت شود.