به اشتباه تصور میشود منشا بسیاری از حملات و ترافیک مخرب از طریق شبکه خارجی و اینترنت صورت میگیرد. بسیاری از حملات و مشکلات امنیتی منشاء آنها شبکه داخلی سازمان است. Port Security – اولین مبحث امنیتی لایه 2 – یک قابلیت و امکان امنیتی است که به ما کمک می کند کنترل بسیار مناسبی در لایه دو داشته باشیم و بتوانیم جلوی بسیاری از حملات را بگیریم یا منشا آنها را شناسایی کنیم.

در Port Security بروی سوئیچ های سیسکویی دسترسی های غیرمجاز را با تعریف و محدود کردن MAC Address مجاز بروی پورت های سوئیچ میبندیم. بروی هر پورت می توان یک یا چند MAC Address تعریف نمود. در صورت اتصال یک سیستم یا هر دستگاه دیگر به سوئیچ، پس از ارسال درخواست GARP توسط سیستم، سوئیچ به مقایسه MAC Address داخل بسته GARP و آدرس تنظیم شده بر روی پورت مورد نظر می پردازد. در صورت مطابقت این دو آدرس سوئیچ اجازه فعالیت کردن پورت مورد نظر را تایید میکند. در حالتی غیر از حالت تایید آدرس متصل شده به پورت حالت miss-match MAC Address بوجود خواهد آمد و سوئیچ براساس تنظیمات خود یا پورت را خاموش و یا اجازه فعالیت سیستم را محدود میکند.

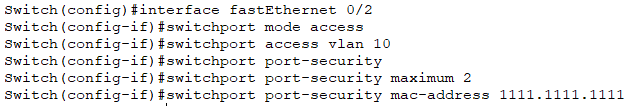

مراحل انجام تنظیمات Port Security

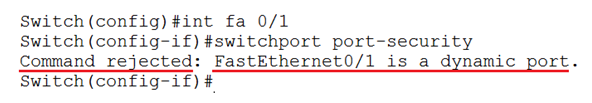

1- با توجه به اینکه port security مربوط به پورت های access می باشد، اگر پورت به حالت access تعریف نشود و حالت آن بصورت پیش فرض dynamic باشد، پورت خاصیت trunk negotiation را دارد. در این حالت port security اجرا نخواهد شد. اگر پورت به حالت access نرود با پیغام خطای زیر مواجه میشویم.

2- ابتدا بایستی مکانیزم port security با دستور switchport port-security که تنظیمی port base است را فعال کنیم.

3- سپس باید ماکزیموم تعداد آدرسی که اجازه ثبت بروی پورت را دارند با دستور switchport port-security max 3 مشخص کنیم. بیشترین تعدادی نیز که میتوان داد 132 است.

![]()

4- در مرحله بعدی میتوان MAC Address سیستم تایید شده را بروی پورت با دستور switchport port-security mac-address 1111.1111.1111 ثبت کنیم. این دستور را هنگامی که سیستمی به پورت متصل و در حال کار کردن است به دلیل وجود MAC Address سیستم متصل، نمی توان اجرا کرد.

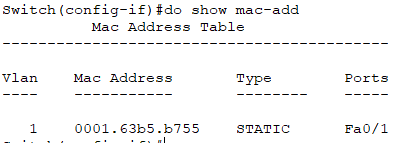

با توجه به اینکه تعداد پورت ها در شبکه های بزرگ زیاد میشود، برای ساده تر کردن، سریعتر انجام شدن و کم کردن ضریب اشتباه می توان در زمانی که کاربران تایید شده در شبکه متصل و در حال کار کردن هستند، از جدول MAC Address سوئیچ با استفاده از دستور show mac-address-table خروجی MAC Address ها را بدست آورد و در انتهای ساعت کاری که سیستم ها خاموش هستند، تغییرات را اعمال نمود.

توجه داشته باشید به دلیل یکتا بودن MAC Address هر آدرس فقط میتواند بروی یک پورت ثبت شود، اما بروی یک پورت میتواند چندین آدرس متفاوت را ثبت کنیم.

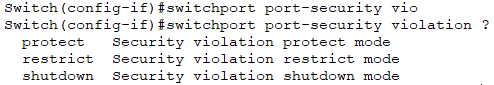

5- در صورت عدم تطبیق آدرس ثبت شده با آدرسی که به پورت متصل میشود (miss-match mac-address) میتوان تعیین سطح violation انجام داد. دستور switchport port-security violation که سه حالت shutdown , restrict , protect را شامل میشود که به صورت پیش فرض shutdown است. در دو حالت دیگر پورت suspend میشود، به این معنی که پورت shutdown نمی شود اما ترافیکی هم اجازه عبور پیدا نمیکند. در محیط protect ، eventای را به نرم افزار ثبت این کار (نرم افزار لاگ سیسکو یا syslog) میفرستد. در قسمت مانیتورینگ هم با توجه به میزان حساسیت موضوع برای این event اقدام متناسبی تعریف میشود.

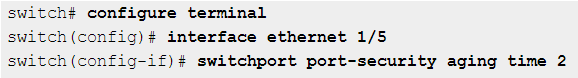

6- میتوان برای وضعیت violation مدت زمان تعیین کرد که پورت تا مدت زمان تعیین شده (عدد تنظیم بر مبنای دقیقه است) توسط دستور violation در وضعیت بماند و سپس به حالت عادی بازگردد. به صورت پیش فرض این مدت زمان که به آن aging time نیز میگویند صفر است که به معنی بی نهایت است و ادمین باید به صورت دستی پورت را از حالت shutdown خارج کند. در صورت عدم تغییر مقدار پیش فرض کار ادمین شبکه بالاست. این مقدار برای زمانی که بروی پورت های شبکه داخلی مانیتورینگ نداریم مناسب است.

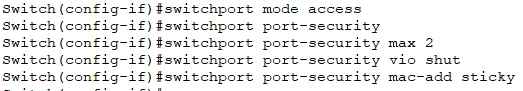

دستور sticky

میتوان به جای تنظیم دستی آدرس ها بروی پروت از دستور switchport port-security mac-address sticky استفاده کنیم. در این حالت سوئیچ اولین MAC Address ها را (بنا به ماکزیموم عدد تعیین شده) ثبت میکند.

در این حالت با وجود اینکه سوئیچ MAC را به صورت اتوماتیک یادگرفته، اما برای دائمی کردن آن در جدول خود، برچسب STATIC میزند.

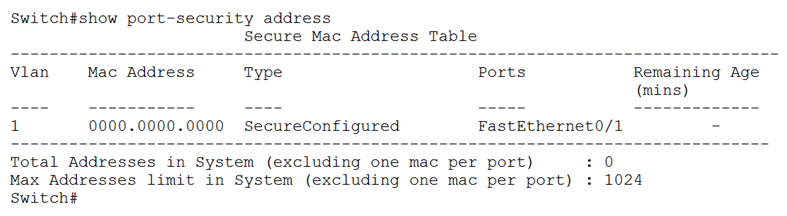

دستور show port-security address برای بدست آوردن تنظیماتی است که به عنوان port-security انجام داده ایم.