همانطور که در مطلب قبلی عنوان شد، برای انجام هر کاری به ماژول در سوئیچهای سری 6500 و بالاتر نیاز خواهیم داشت. از پردازنده که نام ماژولش supervisor است تا ماژول سوئیچ و load balancing.

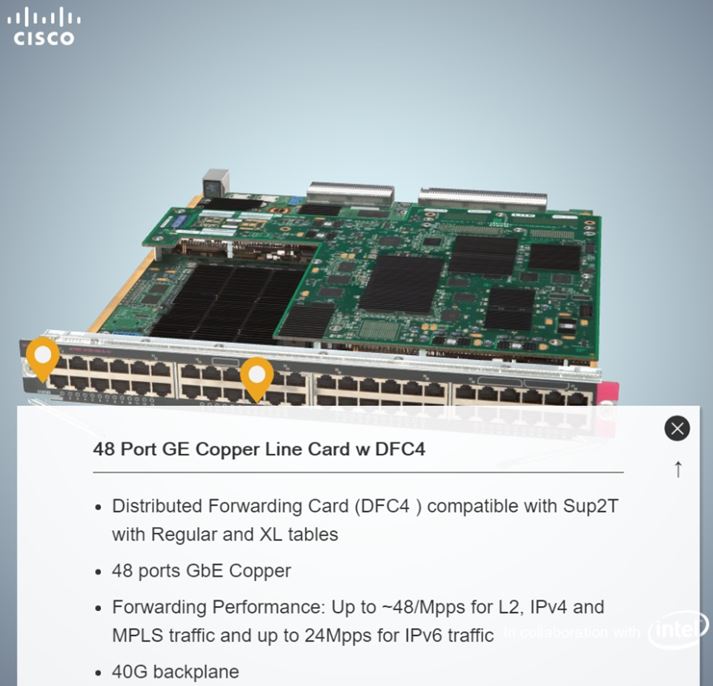

ماژول 48 پورت 10/100/100 و POE+

در سوئیچهای سری 6500 و 6800 برای استفاده در سوئیچینگ بایستی ماژول مربوطه تهیه شود. ماژول sup نقش پردازنده سوئیچ را دارد و با وجود اینکه 4 پورت دارد از آنها برای سوئیچینگ استفاده نمیشود. پس از نصب این ماژول، sup به صورت اتوماتیک متوجه میشود و اعلام میکند که 48 پورت به آن اضافه شده است. انجام تنظیمات ماژول اضافه شده از طریق اتصال به ماژول supervisor انجام میشود.

انتخاب ماژول مناسب به مواردی مانند مدل IOS، مدل supervisor و … بستگی دارد. پس در انتخاب این ماژولها بایستی دقت شود.

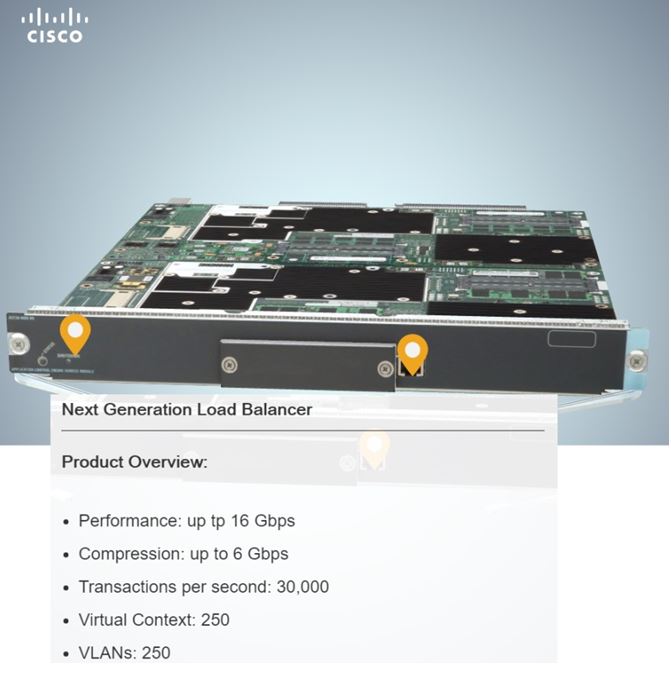

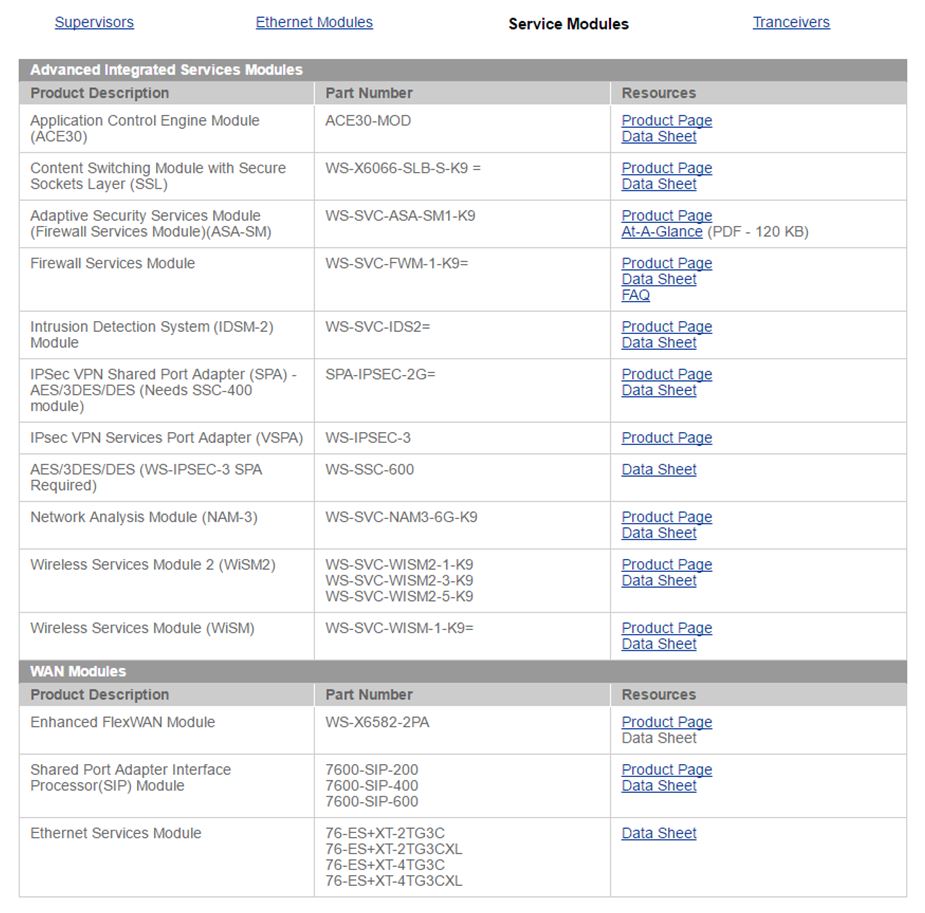

در سریهای 6500 و بالاتر، امکان قراردادن سرویس ماژول وجود دارد. این قابلیت در سریهای پایینتر مانند سری 4500 وجود ندارد. به ماژولهایی که کاری غیر از سوئیچینگ انجام میدهند و به صورت جداگانه config میشوند (مانند firewall service module، load balancer و …) service module گفته میشود.

نمونه هایی از این service module

Load balancer

وظیفه اش تقسیم ترافیک بر اساس متدهای مختلف است. مشکل موارد نرم افزاری مشکل کم بودن throughput شان است. همانطور که مشاهده می کنید این دستگاه تا 16Gbps را پشتیبانی میکند.

در برقراری ارتباط آیتمهای مهم عبارتند از: پهنای باند، تعداد ارتباط همزمان (concurrent session) در ارتباطهای http و https و … .

از مزیت های دیگر این دستگاه توانایی مدیریت تعداد بسیار بالای ارتباط همزمان است. بعنوان مثال این دستگاه قابلیت پشتیبانی 10.000 ارتباط http و 100 ارتباط ssl را دارد. بعلت مکانیزم رمزنگاری، فرآیند ارتباط ssl سنگین تر است به همین خاطر تعداد ارتباط همزمانش نیز کمتر است. برای کمرنگ تر کردن این مشکل برای این دستگاه ssl uploader قرار می دهند. به این ترتیب ارتباط ssl تا ssl uploader بسته میشود و از ssl uploader تا load balancer ارتباط plain text است.

نماد load balancer در طراحیها تصویر زیر است.

از مهمترین رقبای سیسکو در سری load balancing میتوان به barracuda و F5 اشاره کرد.

WAF (Web Application Firewall)

کارکرد این سرویس ماژول، برای شناسایی یکسری از attack های وبی مانند sql injection هاست. سرویس ماژول WAF بین کاربران و سرویس دهنده قرار میگیرد و امن بودن یا نبودن ارتباط را شناسایی میکند. از مدلهای Linux ایی این سرویس ماژول میتوان به nginx اشاره کرد. معمولا WAF در بدنه load balancer است اما برخی از این ماژولها load balancer ها فقط کار load balancing را انجام میدهند، به همین خاطر برای WAF یک دستگاه جدا قرار داده میشود.

یکی از کارهایی که توسط ویژگی anti-defacement انجام میدهد چک میکند که فایل های اصلی وب سایت تغییر نکند. در صورتیکه تغییر این محتویات، سریعاً فایل های اصلی را مجددا جایگزین میکند. معمولا در برخی از حملاتی که انجام میشود فایل های اصلی وب سایت های شرکت ها را تغییر داده و محتوای غیر متعارف (که در آن موارد و اهانت های سیاسی و قومی مذهبی وجود دارد) در آن قرار میدهند.

برای بدست آوردن برخی اطلاعات می توان به سایتی مراجعه نمود و مسیری که وجود ندارد در address bar درج شود. در این حالت گاها با پیغامهای شبیه صفحه زیر مواجه میشوید.

با این پیغام متوجه میشوید که وب سرویس apache tomcat 7.0.11 است. با بدست آوردن هرچه بیشتر اطلاعات، امکان نفوذ برای هکرها بیشتر میشود.

نمونه WAF متعلق به شرکت Fortinet به نام fortiweb

بسیاری سرویس ماژولهای دیگر مانند ADS – APS، نیز وجود دارد. این که کدامیک از این برندها قویتر هستند را می توان بر طبق بررسیهای موسسه تحقیقاتی گارتنر مقایسه کرد.

برای مشاهده سرویس ماژولهای دیگر می توان به سایت سیسکو مراجعه نمود

در datasheet این ماژولها میتوان اطلاعات کلی ماژول را بدست آورد.

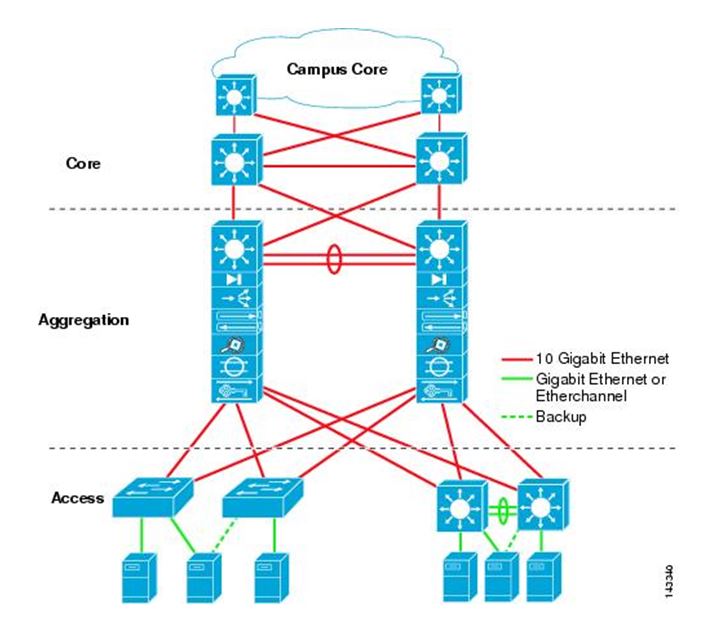

همانطور که درشکل زیر که نمونهای از طراحی شبکه داخلی است، مشاهده می کنید، دستگاهی که در لایه aggregation گذاشته شده است، دستگاه ماژولاری با سرویس ماژولهای مختلفی است که در قالب یک دستگاه کلی نمایش داده شده است.

به لایه distribution در طراحی دیتاسنتر، aggregation گفته میشود.