محبوبترین اخبار

تشخیص خطا یا Error Disable Detection

در برخی مواقع متوجه میشوید یکی از پورتهای سوئیچ دریافت و ارسال ترافیک ندارد و چراغ پورت از حالت سبز به وضعیت نارنجی تغییر...

برخی از قابلیتهای Cisco Prime

در این قسمت میخواهیم با برخی از قابلیتهای Cisco Prime آشنا شویم چرخه پایش و مدیریت دائمی شبکه های بیسیم و با سیم Lifecycle. امکان...

جامجهانی 2016

جهرمی: توسعه اینترنت روستایی منجر به عدالت ارتباطاتی میشود

جهرمی در رویداد ایرانسل: توسعه اینترنت روستایی منجر به عدالت ارتباطاتی میشود جهرمی: توسعه اینترنت روستایی...

ایلان ماسک از تمایل تسلا به ساخت یک گیگافکتوری دیگر در آسیا خبر داد

با توجه به رشد استقبال از محصولات تسلا، این شرکت با جدیت تمام مشغول ساخت کارخانههای اختصاصی خود - موسوم به گیگافکتوری - در نقاط مختلف جهان است. پیش از این، تسلا کارخانههایی را در آلمان، چین و آمریکا تاسیس و راهاندازی کرده است.

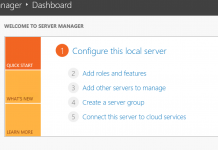

تفاوت role و feature در چیست؟

شناخت درست و صحیح role ها در بکارگیری آنها در ویندوز سرور حائز اهمیت است. چرا که بسیاری از مدیران شبکه با نصب roleهای اضافه، بار زیادی به سرور تحمیل میکنند یا با نصب roleهای اضافه باعث باز شدن پورتهای اضافه و غیرضروری میشوند که مشکلات امنیتی به وجود می آورند.

مسابقات اتومبیلرانی

اپل به اولین کمپانی آمریکایی 1.5 تریلیون دلاری تبدیل شد

اپل به اولین کمپانی آمریکایی 1.5 تریلیون دلاری تبدیل شد. شاید یادتان باشد که چه زمانی کمپانی اپل به ارزش 1 تریلیون دلاری دست پیدا کرد و یک رکورد تاریخی را در بین کمپانیهای امریکایی به نام خود ثبت کرد.

شرکت های بزرگ صنعت فنآوری اطلاعات از ما چه می دانند

وقتی در حال گشت و گذار در وبسایتهایی هستیم که به صورت مداوم به آنها سر میزنیم، مواجهه با تبلیغات شدیدا هدفمندی که گویا از زیر و بم زندگی و افکار ما باخبرند اتفاقی کاملا نگرانکننده است

چهار روش برای اجرای cmd به عنوان administrator

چهار روش مرسوم برای اجرای cmd با سطح دسترسی administrator

اخبار ورزشی

راهنمای سفر

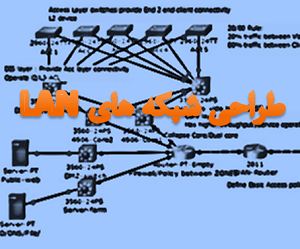

درک و راهاندازی Etherchannel

برای درک و راه اندازی etherchannel و بطور کل، بکارگیری تکنولوژیهای مختلف، باید بدانیم آنها را کجا استفاده کنیم. بیشترین نیاز برای مدیریت و انتقال سریعتر بار ترافیکی، به صورت فیزیکی، در دیتاسنترها، جایی که مقصد سرویس دهی داخلی است، وجود دارد

SSH ابزار امن مدیریت ترمینال

در بسترهای ارتباط با دستگاه ها SSH ابزار امن مدیریت ترمینال است.

بازیابی کلمه عبور سیستم عامل لینوکس

Password Recovery Press e before booting Highlight the list item with vmlinuz in it by using the arrow keys and press e for edit. ...

نمایش محسوس محتوای منفی علیه جو بایدن در اینستاگرام؛ به خاطر یک باگ!

نشریه بازفید گزارشی منتشر کرده که نشان میدهد در دو ماه گذشته الگوریتم های اینستاگرام به شکل کاملا محسوسی محتوای منفی علیه جو بایدن و در راستای ترویج و تبلیغ محتوای تولید شده توسط کمپین انتخاباتی ترامپ عمل کرده اند.

ضرورت ارائه اینترنت 5G در دنیای کووید 19

بدون در نظر گرفتن این ایده ساخته شدهاند که ممکن است مردم زیادی همزمان بخواهند از اینترنت در خانههای خود استفاده کنند. به همین دلیل ضرورت ارائه اینترنت 5G در دنیای کووید 19 بسیار مورد نیاز است.

تنیس

دولت آمریکا سیاست اخراج دانشجویان خارجی در صورت مجازی شدن کلاسها...

اداره اعمال مهاجرت و گمرک آمریکا و وزارت امنیت میهن این کشور پس از مخالفت صدها دانشگاه و چندین شکایت، سیاست اخراج دانشجویان خارجی...

هوش مصنوعی مایکروسافت عکسهای قدیمی را با کیفیت بالایی ترمیم میکند

تیم تحقیقاتی مایکروسافت اخیرا موفق به توسعه یک الگوریتم مبتنی بر هوش مصنوعی شده که از طریق یادگیری عمیق تصاویر قدیمی را ترمیم میکند.

آخرین مقالات

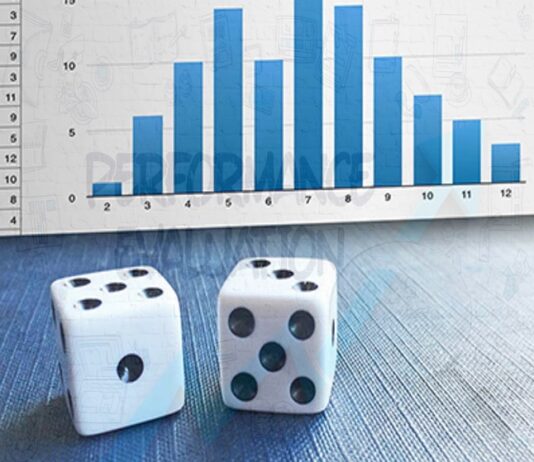

آمار و احتمال در ارزیابی کارایی سیستم – بخش چهار

پیش نیاز بخش چهار آمار و احتمال در ارزیابی کارایی سیستم، بخشهای مقدماتی، بخش دو و بخش سه است. متغیر تصادفی پیوسته – Continues Random Variable متغیرهای تصادفی پیوسته نوعی از متغیرهای تصادفی با خاصیتهای مشابه متغیر...

آمار و احتمال در ارزیابی کارایی سیستم – بخش سه

پیش نیاز بخش سه آمار و احتمال در ارزیابی کارایی سیستم، بخشهای مقدماتی و بخش دو است. متغیرهای تصادفی گسسته رایج برخی از انواع متغیرهای تصادفی گسسته شامل،: Constant، Uniform، Bernoulli، Binomial، دو جملهای منفی، Geometric...

آمار و احتمال در ارزیابی کارایی سیستم – بخش دو

پس از بررسی مقدماتی آمار و احتمال و ارتباط با آن با ارزیابی کارایی سیستم، در این قسمت به مدلسازی خطای کانال ارتباطی، قانونهای دیگری از آمار، روش bridging و درخت خطا میپردازیم. مدلسازی خطای...

مقدمات آمار و احتمالات در ارزیابی کارایی سیستم

مدلسازی یکی از تکنیکها در ارزیابی کارایی سیستم است. زمانی که ایدهای که در قالب یک سیستم میخواهیم آن را ارزیابی کنیم به قدری نو باشد که هنوز حتی سیستمهای شبیهسازی مناسبی نیز برایش...

بررسی یک مورد در ارزیابی کارایی سیستم

در بررسی یک مورد (case study) در بحث ارزیابی کارایی سیستم، میخواهیم دو الگوریتم فراخوانی از راه دور در شبکه (remote pipes (rpipe) و remote procedure calls (rpc)) را بروی سیستم بررسی و تست کنیم. rpc...

رویکرد سیستماتیک در ارزیابی کارایی

اگر بخواهیم یک فرآیند ارزیابی را از ابتدا تا انتها انجام دهیم، بایستی موارد زیر را به عنوان رویکرد سیستماتیک ارزیابی کارایی در فرآیند در نظر بگیریم: بیان اهداف و تعریف محدودیتها. از آنجایی که...

هنر اجرای ارزیابی کارایی سیستم

از نظر آقای Raj Jain، با دانستن تکنیکها و محل صحیح اعمال آنها در کنار پارامترهای صحیح ورودی به یک سیستم، ارزیابی کارایی تبدیل به هنر اجرای ارزیابی کارایی سیستم میشود. نمیتوان برای اجرای...

اهداف ارزیابی کارایی سیستمها

پس از ارائه توضیحات مقدماتی ارزیابی کارایی سیستم، در این بخش در نظر داریم به بررسی اهداف ارزیابی کارایی سیستمها بپردازیم. اهداف ارزیابی کارایی (Objectives) انتخاب تکنیکهای ارزیابی، متریکهای کارایی و workload مناسب برای یک...

معرفی ارزیابی کارایی سیستمها

هدف دوره ارزیابی کاراریی سیستمها، امکان پذیر کردن ارزیابی یک سیستم کامپیوتری مانند سختافزار، نرمافزار، شبکه و ... با متریکها و تکنیکهای متنوع به صورت علمی و آکادمیک است.

رخنههای امنیتی در پرینترهای همه کاره شرکت HP

شرکت فنلاندی F-secure مشاور در زمینه امنیت شبکه، روز سه شنبه اعلام کرد آسیبپذیری و رخنههای امنیتی در بیش از 150 محصول پرینترهای همه کاره شرکت HP ، وجود دارد. شرکت HP پس از آگاهی...